- AATL

- AEG

- Application Trust

- Atlas

- AVX

- Cảm ơn

- Câu chuyện khách hàng

- chat

- Chính sách bảo hành

- Chính sách bảo hành và bảo mật

- Chính sách bảo mật thông tin

- Chính sách giao nhận

- Chính sách thanh toán của BLUEBITS

- Chrome loại bỏ TLS 1.0 và TLS 1.1

- Cloud SSL

- CodeGuard

- Compliance

- cwatch

- Danh mục thư viện video

- demo Landing page theo sản phẩm (DV, OV, EV)

- demo landing theo hang

- demo langding page theo sp mo rong

- Device Authentication

- Device Trust

- Dịch vụ ký số

- Digital Signing Service

- Document Signing

- Đại lý

- Đăng ký

- Đăng ký đại lý

- Đăng nhập

- Điều khoản dịch vụ

- Đối tác

- Email Trust

- Entrust IDaaS

- ePKI

- FAQ

- Generate Cert – Step 3

- Generate cert – step 3-2

- generate cert ov ev step 2

- generate cert ov ev step 3

- generate cert ov ev step 4

- generate cert ov/ev step 1

- Generate Certificate

- Generate Certificate – Step 1

- Generate certyficate – Step 2

- Giới thiệu Bluebit

- Globalsign verified mark certificate offer

- Globalsign WebPKI

- Globalsign WebPKI 2

- Hỗ trợ

- Hỗ trợ

- Hỗ trợ cài đặt SSL

- Homepage

- HƯỚNG DẪN CÀI ĐẶT SSL CHO APACHE TRÊN WINDOWS

- HƯỚNG DẪN CÀI ĐẶT SSL CHO CISCO ACE

- Hướng dẫn cài đặt SSL cho Cisco Wireless LAN Controller (WLC)

- HƯỚNG DẪN CÀI ĐẶT SSL CHO F5 BIG-IPS

- Hướng dẫn cài đặt SSL cho IBM Domino 8.x

- Hướng dẫn cài đặt SSL cho IIS 6 trên Window Server 2003

- Hướng dẫn cài đặt SSL cho IIS 7 trên Windows Server 2008

- Hướng dẫn cài đặt SSL cho IIS 8.x/ IIS 10 trên Windows Server 2012/ 2016

- HƯỚNG DẪN CÀI ĐẶT SSL CHO JBOSS TRÊN LINUX

- HƯỚNG DẪN CÀI ĐẶT SSL CHO JBOSS TRÊN WINDOWS

- Hướng dẫn cài đặt SSL cho Juniper Secure Access (Juniper SA)

- Hướng dẫn cài đặt SSL cho Keiro Mail Server

- HƯỚNG DẪN CÀI ĐẶT SSL CHO MAIL TRÊN ICEWARP SERVER

- Hướng dẫn cài đặt SSL cho Mdaemon

- Hướng dẫn cài đặt SSL cho Microsoft Exchange 2007

- Hướng dẫn cài đặt SSL cho Microsoft Exchange 2010

- Hướng dẫn cài đặt SSL cho Microsoft Exchange 2013

- Hướng dẫn cài đặt SSL cho Microsoft Lync 2010

- Hướng dẫn cài đặt SSL cho Microsoft Lync 2013

- Hướng dẫn cài đặt SSL cho Microsoft Office Communication Server (OCS) 2007

- Hướng dẫn cài đặt SSL cho Nginx

- Hướng dẫn cài đặt SSL cho Node.js

- Hướng dẫn cài đặt SSL cho Odin Plesk Panel 12

- Hướng dẫn cài đặt SSL cho Oracle iPlanet Web Server

- Hướng dẫn cài đặt SSL cho Oracle Weblogic

- Hướng dẫn cài đặt SSL cho Postfix

- Hướng dẫn cài đặt SSL cho Tomcat trên Linux

- Hướng dẫn cài đặt SSL cho Tomcat trên Windows

- HƯỚNG DẪN CÀI ĐẶT SSL CHO WEBSITE TRÊN WHM CPANEL 11

- Hướng dẫn cài đặt SSL cho Zimbra

- HƯỚNG DẪN CÀI ĐẶT SSL LÊN SERVER APACHE/LINUX

- HƯỚNG DẪN CÀI ĐẶT SSL TRÊN DIRECTADMIN

- HƯỚNG DẪN CÀI ĐẶT SSL TRÊN IBM WEBSPHERE

- Hướng dẫn cập nhật TLS1.2

- Hướng Dẫn Cấp Phát Lại Cặp Khóa SSL CERTIFICATE

- Hướng dẫn chuyển đổi định dạng file SSL

- Hướng dẫn gia hạn chứng thư số tài khoản MSSL

- Hướng dẫn gia hạn SSL Certificate

- Hướng dẫn import file pfx lên máy chủ Windows

- Hướng dẫn khác

- HƯỚNG DẪN KHAI BẢN GHI BIMI SỬ DỤNG CHO CHỨNG THƯ SỐ VMC

- HƯỚNG DẪN KHAI BẢN GHI DKIM SỬ DỤNG CHO CHỨNG THƯ SỐ VMC

- HƯỚNG DẪN KHAI BẢN GHI DMARC SỬ DỤNG CHO CHỨNG THƯ SỐ VMC

- HƯỚNG DẪN KHAI BẢN GHI SPF SỬ DỤNG CHO CHỨNG THƯ SỐ VMC

- Hướng dẫn Reissue chứng thư số MSSL

- Hướng dẫn sản phẩm

- HƯỚNG DẪN SỬ DỤNG KEYTALK AGENT SMIME CHO OUTLOOK

- HƯỚNG DẪN SỬ DỤNG KEYTALK AGENT TRÊN APACHE LINUX

- HƯỚNG DẪN SỬ DỤNG KEYTALK AGENT TRÊN TOMCAT LINUX

- HƯỚNG DẪN SỬ DỤNG KEYTALK AGENT TRÊN WINDOWS IIS

- Hướng dẫn sử dụng tài khoản quản trị Globalsign

- Hướng dẫn sử dụng tính năng Trusted Root Automatic Update trên Windows

- Hướng dẫn tạo CSR

- HƯỚNG DẪN TẠO CSR CHO APACHE TRÊN WINDOWS SERVER

- HƯỚNG DẪN TẠO CSR CHO CISCO 4700 SERIES APPLICATION CONTROL ENGINE (ACE)

- Hướng dẫn tạo CSR cho cPanel 11

- Hướng dẫn tạo CSR cho F5 BIG-IP

- HƯỚNG DẪN TẠO CSR CHO ICEWARP MAIL SERVER

- HƯỚNG DẪN TẠO CSR CHO JBOSS TRÊN LINUX/UNIX

- HƯỚNG DẪN TẠO CSR CHO JBOSS TRÊN WINDOWS

- HƯỚNG DẪN TẠO CSR CHO JUNIPER SECURE ACCESS (JUNIPER SA)

- HƯỚNG DẪN TẠO CSR CHO KEIRO MAIL SERVER

- HƯỚNG DẪN TẠO CSR CHO MDAEMON MAIL SERVER

- HƯỚNG DẪN TẠO CSR CHO MICROSOFT EXCHANGE 2010

- HƯỚNG DẪN TẠO CSR CHO MICROSOFT EXCHANGE 2013

- HƯỚNG DẪN TẠO CSR CHO MICROSOFT LYNC 2010

- HƯỚNG DẪN TẠO CSR CHO MICROSOFT LYNC 2013

- HƯỚNG DẪN TẠO CSR CHO MICROSOFT OFFICE COMMUNICATIONS SERVER (OCS) 2007

- HƯỚNG DẪN TẠO CSR CHO NGINX TRÊN LINUX

- HƯỚNG DẪN TẠO CSR CHO NODE.JS TRÊN LINUX

- HƯỚNG DẪN TẠO CSR CHO ODIN PLESK PANEL 12

- HƯỚNG DẪN TẠO CSR CHO ORACLE IPLANET WEB SERVER

- HƯỚNG DẪN TẠO CSR CHO ORACLE WEBLOGIC

- HƯỚNG DẪN TẠO CSR CHO POSTFIX

- HƯỚNG DẪN TẠO CSR CHO TOMCAT TRÊN LINUX

- HƯỚNG DẪN TẠO CSR CHO TOMCAT TRÊN WINDOWS

- HƯỚNG DẪN TẠO CSR CHO WEB AUTHENTICATION TRÊN THIẾT BỊ CISCO WLC

- HƯỚNG DẪN TẠO CSR CHO WHM CPANEL 11

- HƯỚNG DẪN TẠO CSR CHO ZIMBRA

- HƯỚNG DẪN TẠO CSR TRÊN APACHE LINUX

- HƯỚNG DẪN TẠO CSR TRÊN DIRECTADMIN

- HƯỚNG DẪN TẠO CSR TRÊN IBM WEBSPHERE

- HƯỚNG DẪN TẠO CSR TRÊN LOTUS DOMINO 8.X

- HƯỚNG DẪN TẠO CSR TRÊN MICROSOFT EXCHANGE 2007

- HƯỚNG DẪN TẠO CSR TRÊN MICROSOFT IIS 5.X HOẶC 6.X

- HƯỚNG DẪN TẠO CSR TRÊN MICROSOFT IIS 5.X HOẶC 6.X (GIA HẠN)

- HƯỚNG DẪN TẠO CSR TRÊN MICROSOFT IIS 7/7.5

- HƯỚNG DẪN TẠO CSR TRÊN MICROSOFT IIS 8/8.5

- Hướng dẫn thêm domain MSSL

- Hướng dẫn xác thực tên miền MSSL

- ISO 27001

- Key Engine

- Keytalk

- Keytalk Automation

- Keytalk CLM

- Khách hàng tiêu biểu

- Khảo sát dịch vụ

- KMS

- Ký số điện tử

- Landing page theo hãng

- Landing page theo sản phẩm (DV, OV, EV)

- Landing page theo sản phẩm mở rộng

- Liên hệ

- Mua hàng

- nseal

- Nsign

- Onepay nội địa

- Onepay Quốc tế

- PCI DSS

- PKI IOT

- Prevention is better than the cure

- Qualys

- Qualys

- Qualys Cloud Secutity

- Qualys PCI

- Qualys Policy Compliance

- Qualys Vulnerability Management

- Qualys Web Application Scanning

- Quanly VMDR

- Quanlys Authentication

- Quên Mật khẩu

- SecureTrust PCI Seal

- Signiflow

- Signiflow SaaS

- Signiflow Signing Tool

- Site24x7

- Sitelock

- Sixscape

- SMIME

- SSL trong 5 phút

- SSL/TLS

- Tại sao chúng tôi

- Thư viện download

- Tin tức

- Tin tức tài trợ

- Tool

- Trang chủ

- User order detail

- User Orders

- user profile

- User result cert

- User setting

- Venafi

- Venafi Platform Overview

- Web App Firewall

- Web Trust

- Xác nhận đặt hàng

Bluebits công bố giải pháp thích ứng lộ trình rút ngắn thời hạn SSL theo quy định CA/B Forum

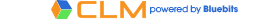

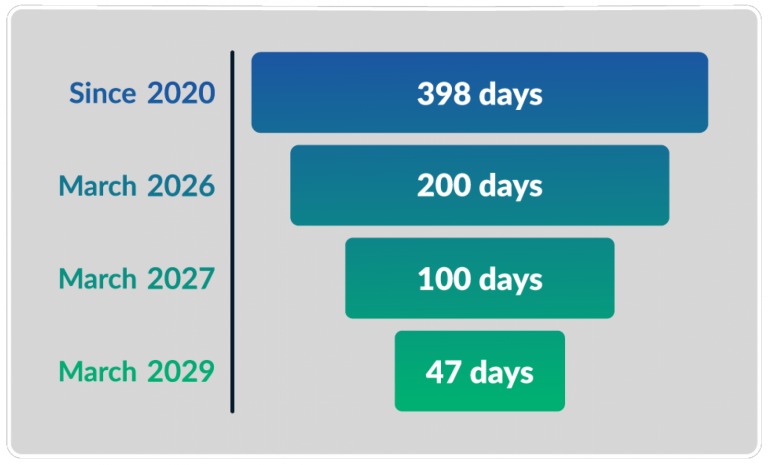

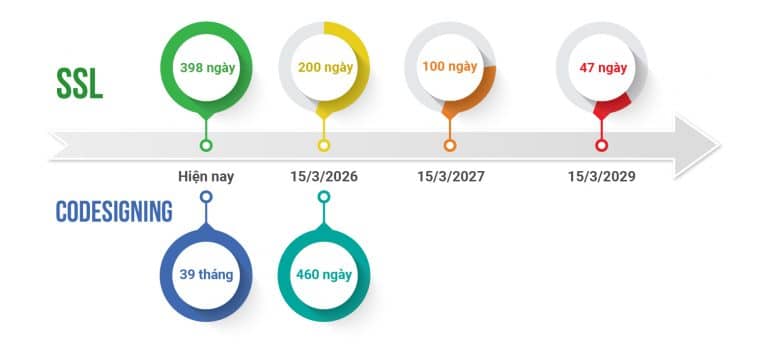

Hà Nội, Việt Nam – Theo quyết định của Liên minh Nền tảng và Trình duyệt (CA/B Forum), thời hạn hiệu lực của cặp khóa SSL/TLS sẽ được rút ngắn theo lộ trình bắt buộc nhằm nâng cao mức độ an toàn cho hạ tầng WebPKI toàn cầu. Cụ thể, từ ngày 15/03/2026, thời hạn hiệu lực tối đa của cặp khóa SSL sẽ giảm xuống còn 200 ngày, thay vì 398 ngày như hiện nay, và tiếp tục được rút ngắn trong các năm tiếp theo, tiến tới mốc 47 ngày vào năm 2029.

Song song với thay đổi về thời hạn cặp khóa, thời hạn xác thực tên miền (Domain Validation) và xác thực thông tin tổ chức (Organization Validation) cũng sẽ được điều chỉnh tương ứng theo quy định mới của CA/B Forum. Trên cơ sở đó, Bluebits thông báo chính thức áp dụng quy định kiểm duyệt mới về xác thực tên miền và thông tin tổ chức từ ngày 11/11/2025, áp dụng chung cho toàn bộ khách hàng đang sử dụng chứng thư số SSL.

Song song với thay đổi về thời hạn cặp khóa, thời hạn xác thực tên miền (Domain Validation) và xác thực thông tin tổ chức (Organization Validation) cũng sẽ được điều chỉnh tương ứng theo quy định mới của CA/B Forum. Trên cơ sở đó, Bluebits thông báo chính thức áp dụng quy định kiểm duyệt mới về xác thực tên miền và thông tin tổ chức từ ngày 11/11/2025, áp dụng chung cho toàn bộ khách hàng đang sử dụng chứng thư số SSL.

Bluebits cho biết, việc rút ngắn thời hạn cặp khóa và xác thực không ảnh hưởng đến thời hạn giấy phép SSL (license) mà khách hàng đã mua sắm và đầu tư. Tuy nhiên, thay đổi này tạo ra tác động lớn đến cách doanh nghiệp vận hành, quản trị và duy trì an toàn hệ thống, đặc biệt trong bối cảnh hạ tầng số ngày càng mở rộng và phức tạp.

Theo phân tích của GMO GlobalSign, khi lộ trình rút ngắn được triển khai đầy đủ, với một giấy phép SSL thời hạn một năm, tần suất thay thế cặp khóa có thể tăng lên gấp nhiều lần, đặc biệt tại mốc 47 ngày. Trong bối cảnh đó, các phương thức quản lý thủ công như theo dõi bằng bảng tính, gia hạn và cài đặt chứng chỉ bằng thao tác thủ công không còn khả thi, thậm chí trở thành nguồn rủi ro gây gián đoạn dịch vụ.

“Vấn đề cốt lõi không còn nằm ở chi phí chứng chỉ SSL, mà là khả năng duy trì tính liên tục của hệ thống. Khi tần suất thay thế cặp khóa tăng cao, việc không tự động hóa sẽ dẫn đến nguy cơ hết hạn chứng chỉ, gián đoạn dịch vụ và ảnh hưởng trực tiếp đến uy tín doanh nghiệp,” trích đoạn báo cáo của GMO GlobalSign nhận định.

Trước bối cảnh đó, Bluebits khuyến nghị doanh nghiệp cần sớm chuyển đổi sang mô hình tự động hóa quản lý vòng đời chứng chỉ số (Certificate Lifecycle Management – CLM) nhằm đảm bảo tuân thủ lộ trình của CA/B Forum, đồng thời giảm tải cho đội ngũ CNTT và an ninh thông tin.

Trong khuôn khổ này, Bluebits đã hoàn tất tích hợp KeyTalk Certificate & Key Management System (CKMS) với các nền tảng WebPKI của GMO GlobalSign, tạo ra một dịch vụ CLM dạng SaaS hoàn chỉnh. Giải pháp cho phép kết nối trực tiếp tài khoản chứng chỉ số của GlobalSign (và các CA khác) với hạ tầng CNTT của doanh nghiệp, hình thành vòng đời quản lý chứng chỉ số khép kín, tự động và không gây gián đoạn dịch vụ.

KeyTalk CKMS đóng vai trò là lớp trung gian thông minh, cho phép các thiết bị và hệ thống trong doanh nghiệp chủ động gửi yêu cầu thay thế cặp khóa theo lịch trình cấu hình sẵn. Hệ thống tự động thực hiện gia hạn và cài đặt cặp khóa mới, giúp dịch vụ được duy trì liên tục. Doanh nghiệp có thể chủ động xác định thời hạn cặp khóa, phù hợp với quy định của CA/B Forum cũng như các chính sách an ninh và quản trị nội bộ.

Theo Bluebits, việc thích ứng với lộ trình rút ngắn thời hạn SSL không chỉ là câu chuyện lựa chọn công nghệ, mà là bài toán xây dựng năng lực quản trị. Trong bối cảnh vòng đời cặp khóa ngày càng ngắn, SaaS hay on-premise chỉ là hình thức triển khai, trong khi yếu tố quyết định nằm ở chính sách, quy trình, phân quyền và mức độ tự động hóa.

Trên nền tảng đó, mô hình dịch vụ SaaS kết hợp GlobalSign WebPKI và KeyTalk CKMS được Bluebits đánh giá là phù hợp với các doanh nghiệp vừa và lớn, tổ chức tài chính – ngân hàng, fintech, thương mại điện tử và các đơn vị đang vận hành hạ tầng cloud hoặc hybrid cloud. Mô hình này cho phép doanh nghiệp triển khai nhanh để đáp ứng yêu cầu tuân thủ, đồng thời từng bước xây dựng khung quản trị và chính sách vòng đời chứng chỉ một cách chuẩn hóa, thay vì chỉ xử lý gia hạn theo từng thời điểm.

Theo khuyến nghị của Bluebits, doanh nghiệp nên cân nhắc chuyển sang triển khai KeyTalk CKMS on-premise khi quản lý chứng chỉ đã trở thành một phần trong quản trị rủi ro, chính sách an ninh và vận hành cốt lõi. Việc triển khai on-premise thường được thực hiện sau khi doanh nghiệp đã vận hành hiệu quả mô hình SaaS, xây dựng được khung chính sách quản trị rõ ràng và xác lập chiến lược quản trị dài hạn. Ở giai đoạn này, doanh nghiệp có nhu cầu mở rộng các tình huống sử dụng dựa trên chứng chỉ số, tăng cường quản trị chứng chỉ multi-tenant và tích hợp đa CA, bao gồm cả WebPKI và Private PKI.

Trên cơ sở đó, Bluebits đề xuất lộ trình triển khai theo hướng “Triển khai ngay – Mở rộng thông minh – Đầu tư có kiểm chứng”. Doanh nghiệp có thể triển khai ngay CLM theo mô hình SaaS để đáp ứng yêu cầu tuân thủ trước mắt; sau đó mở rộng phạm vi quản trị và hoàn thiện chính sách dựa trên dữ liệu vận hành thực tế; và cuối cùng đầu tư vào các mô hình triển khai nâng cao khi hiệu quả và rủi ro đã được lượng hóa rõ ràng.

“Lộ trình rút ngắn thời hạn SSL là thay đổi mang tính cấu trúc của ngành WebPKI. Doanh nghiệp cần chủ động thích ứng ngay từ bây giờ, thay vì chờ đến khi rủi ro xảy ra. Với vai trò là đối tác WebPKI của GMO GlobalSign và nhà phân phối độc quyền KeyTalk CKMS tại Việt Nam, Bluebits sẵn sàng đồng hành cùng khách hàng trong quá trình chuyển đổi sang mô hình quản lý chứng chỉ số tự động, an toàn và bền vững,” đại diện Bluebits khẳng định.